内容纲要

概要描述

waterdrop通过kerberos认证方式登录inceptor

本次实验:hive用户通过kerberos方式登录172.22.17.1

详细说明

环境准备

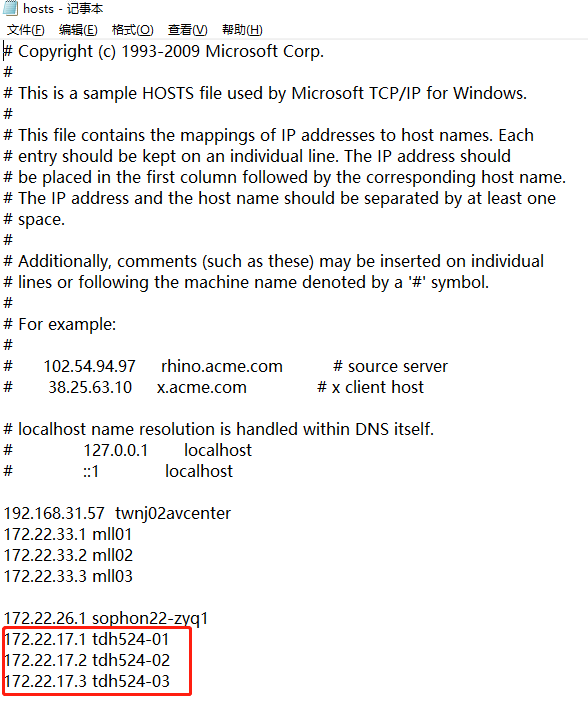

TDH集群节点:

- 172.22.17.1(tdh524-01)

- 172.22.17.2(tdh524-02)

- 172.22.17.3(tdh524-03)

windows配置

1. hosts文件配置

将集群所有服务器的的IP地址和域名,通过管理员权限添加在hosts文件中。

hosts文件位置:C:\Windows\System32\drivers\etc\hosts

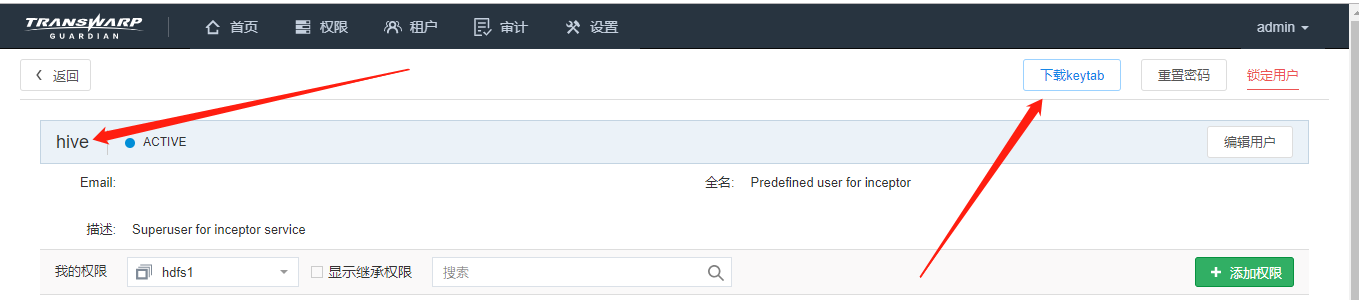

2. 准备Kerberos Keytab文件

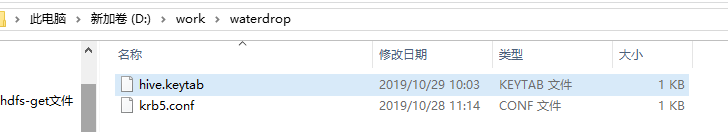

登录guardian页面,下载对应用户hive的keytab文件,放到windows环境的指定路径,该路径任意,本次实验是放在D:\work\waterdrop路径下

3. 准备Kerberos配置文件

将inceptor server(172.22.17.1)节点的/etc/krb5.conf文件下载到本地,放在D:\work\waterdrop路径下

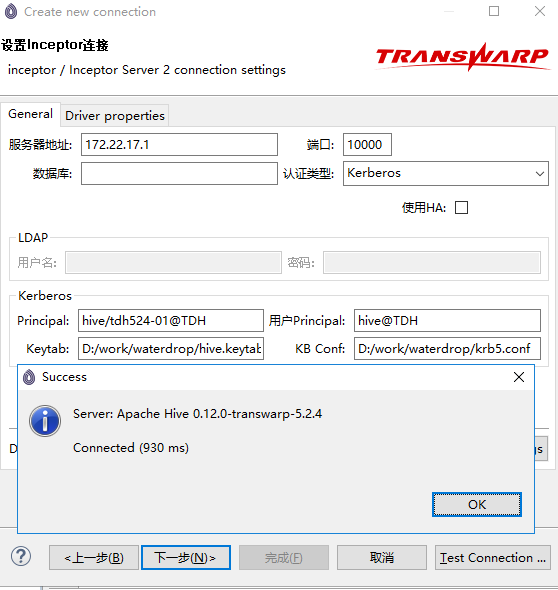

4. waterdrop配置

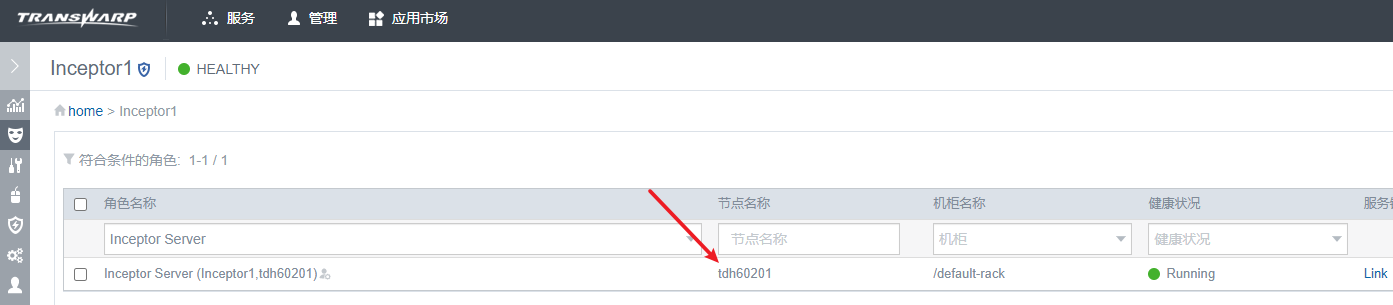

- 服务器地址:172.22.17.1 (inceptor server所在的IP地址)

- 端口:10000

- 认证类型:kerberos

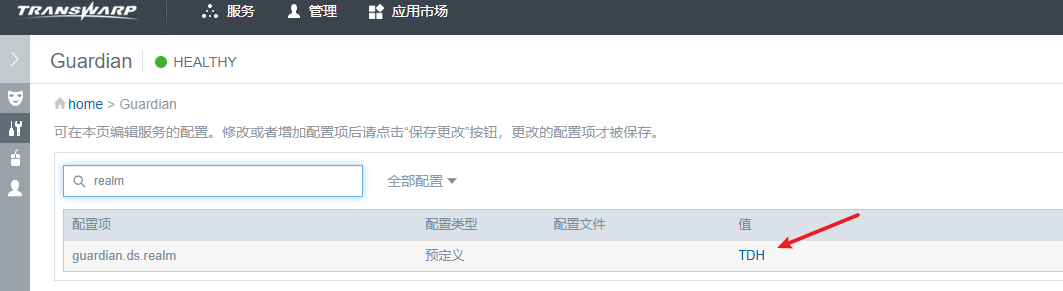

- principle:hive/tdh524-01@TDH

- 用户principle:hive@TDH

- 双击上传Keytab文件和krb5文件

注意:这里解释下Principal和用户Principal这两个的区别:

Principal代表的是SPNs,即服务principal,格式是hive/{inceptor-server-hostname}@{realm},其中inceptor-server-hostname代表的是inceptor server节点的hostname,realm代表的是guardian中配置的域名。参考截图:

用户Principal代表的是keytab文件中的principal,可以通过klist -ket {keytabFile}查看

最后,连接测试,成功